Моделирование атаки методом разведки и защита от неё.

Необходимы:

- Внутренняя сеть

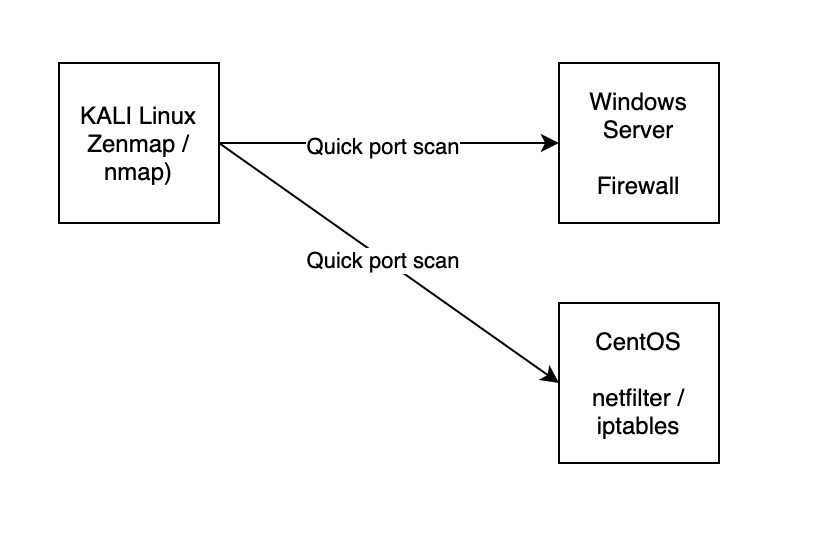

- Виртуальная машина с Kali Linux

- Виртуальная машина WIndows Server

- Виртуальная машина CentOS

...

На Kali Linux запустить сканирование в режиме Quick Scan портов CentOS. Дождаться результат, проанализировать что поменялось. Возможно ли определить цель атаки?

Сделать выводы о защите от анализа сетевых интерфейсов разных систем.

Дополнительно:

На CentOS (или взять ОС Ubuntu на выбор) установить в ядро расширение МЭ X-Tables (https://icebow.ru/portal/display/infrastructure/Network+Firewall+-+IPTABLES финальная секция). Отменить привязку SSH на нестандартный порт. Запрограммировать открытие порта TCP=22 SSH после 3-х успешных SYN-пингов на разные порты в чёткой последовательности (см раздел XT_PKNOCK);

...

На Kali Linux воспользоваться утилитой hping3 в bash-скрипте для пинга трёх заданных на МЭ портов. Сразу после этого запустить сканирование в режиме Quick Scan портов CentOS. Дождаться результат.Сделать выводы о защите от анализа сетевых интерфейсов разных систем.