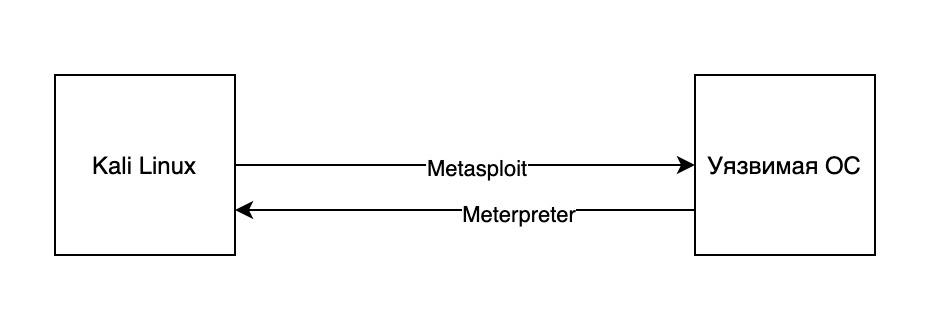

Моделирование атаки с помощью подбора уязвимостей.

Необходимы:

- Внутренняя сеть

- Виртуальная машина с Kali Linux

- Внешняя сеть - для дополнения Kali Linux

- Виртуальная машина с уязвимой ОС

Порядок задач:

- Развернуть ОС с наличием уязвимости (для задач практики рекомендуются Windows XP, Windows 7 с минимальным набором патчей);

- На Kali Linux: инициализировать Metasploit

- Запустить команды:

root@kali:~# service postgresql start root@kali:~# msfdb init - (Дополнительно): установить Kali Lazy Script, запустить Metasploit через пункт меню скрипта

- Запустить команды:

- Запустить уязвимую ОС

- На Kali Linux: подобрать уязвимость под целевую ОС. Варианты - уязвимость Conficker (

ms08_067_netapi) для Win7, уязвимость Wannacry (smb_ms17_010) для Win7/XP; - Применить уязвимость для получения доступа к консоли целевой системы в обход аутентификации. В качестве payload выбрать Meterpreter;

- С помощью Meterpreter получить список пользователей в системе, найти пользователя с правами администратора;

- С помощью Meterpreter получить список процессов в системе, принудительно закрыть процесс LSASS, наблюдать ошибку на уязвимой системе.

Дополнительно:

- Создать инифицированный файл троянца для атаки системы (подойдёт любая система WIndows)

- Переслать файл на целевую систему Windows и запустить его там

- Удостовериться в получении несанкционированного доступа к системе с помощью Metasploit

- С помощью Meterpreter получить hash пароля администратора Windows, с помощью John the Ripper или Hydra подобрать пароль администратора