Моделирование атаки методом разведки и защита от неё.

Необходимы:

- Внутренняя сеть

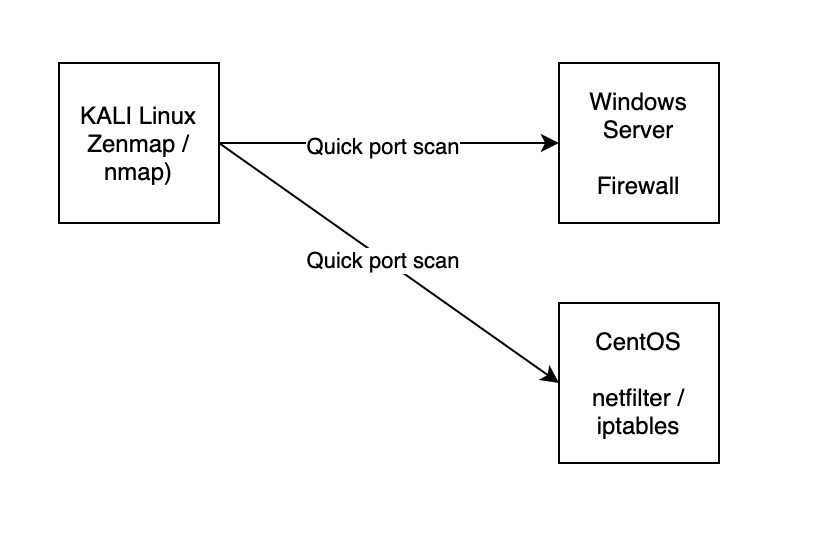

- Виртуальная машина с Kali Linux

- Виртуальная машина WIndows Server

- Виртуальная машина CentOS

Задачи:

На Kali Linux найти средство сканирования портов Zenmap (также можно использовать консольный инструмент nmap и вводить команды вручную, мануал - https://phoenixnap.com/kb/nmap-scan-open-ports );

На Windows Server убедиться, что межсетевой экран (МЭ) открыт (должен был быть открыт в ходе Практики 1);

На Kali Linux запустить сканирование в режиме Quick Scan портов Windows Server. Дождаться результат, проанализировать: какие службы доступны для атаки, верно ли определена версия ОС?

На Windows Server включить МЭ со стандартными исключениями для домена и служб SMB;

На Kali Linux запустить сканирование в режиме Quick Scan портов Windows Server. Дождаться результат, проанализировать что поменялось. Возможно ли определить цель атаки?

На CentOS убедиться, что МЭ открыт;

На Kali Linux запустить сканирование в режиме Quick Scan портов CentOS. Дождаться результат, проанализировать: какие службы доступны для атаки, верно ли определена версия ОС?

На CentOS включить МЭ через интерфейс iptables со стандартными исключениями для SSH (https://icebow.ru/portal/display/infrastructure/Network+Firewall+-+IPTABLES);

На Kali Linux запустить сканирование в режиме Quick Scan портов CentOS. Дождаться результат, проанализировать что поменялось. Возможно ли определить цель атаки?

На CentOS перенастроить МЭ на проброс SSH через нестандартный порт (выше > 40000) через интерфейс iptables;

На Kali Linux запустить сканирование в режиме Quick Scan портов CentOS. Дождаться результат, проанализировать что поменялось. Возможно ли определить цель атаки?

Сделать выводы о защите от анализа сетевых интерфейсов разных систем.

Дополнительно:

На CentOS (или взять ОС Ubuntu на выбор) установить в ядро расширение МЭ X-Tables (https://icebow.ru/portal/display/infrastructure/Network+Firewall+-+IPTABLES финальная секция). Отменить привязку SSH на нестандартный порт. Запрограммировать открытие порта TCP=22 SSH после 3-х успешных SYN-пингов на разные порты в чёткой последовательности (см раздел XT_PKNOCK);

На Kali Linux запустить сканирование в режиме Quick Scan портов CentOS. Дождаться результат. Возможно ли определить цель атаки?

На Kali Linux воспользоваться утилитой hping3 в bash-скрипте для пинга трёх заданных на МЭ портов. Сразу после этого запустить сканирование в режиме Quick Scan портов CentOS. Дождаться результат.